Docker的數(shù)據(jù)管理與網(wǎng)絡(luò)通信在網(wǎng)絡(luò)安全軟件開發(fā)中的應(yīng)用

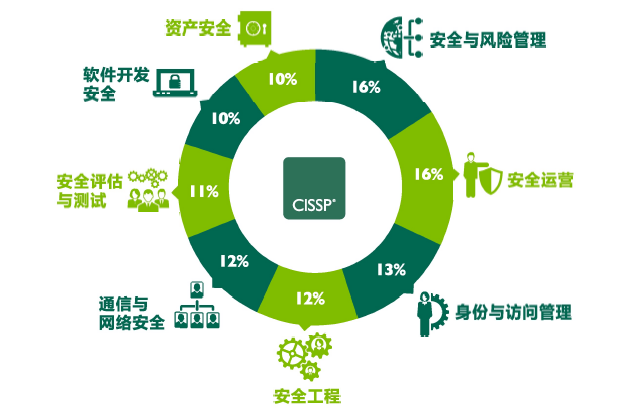

隨著容器化技術(shù)的普及,Docker已成為現(xiàn)代軟件開發(fā)和部署的核心工具。在網(wǎng)絡(luò)安全軟件開發(fā)領(lǐng)域,Docker不僅提供了高效的運(yùn)行環(huán)境,其數(shù)據(jù)管理和網(wǎng)絡(luò)通信機(jī)制更是保障應(yīng)用安全與穩(wěn)定的關(guān)鍵。本文將深入探討Docker的數(shù)據(jù)管理策略、網(wǎng)絡(luò)通信模型,并分析它們?cè)诰W(wǎng)絡(luò)安全軟件開發(fā)中的具體應(yīng)用與最佳實(shí)踐。

一、Docker數(shù)據(jù)管理:持久化與安全隔離

數(shù)據(jù)是網(wǎng)絡(luò)安全軟件的核心資產(chǎn),Docker通過(guò)多種方式實(shí)現(xiàn)數(shù)據(jù)的持久化存儲(chǔ)與安全隔離。

1. 數(shù)據(jù)卷(Volumes):

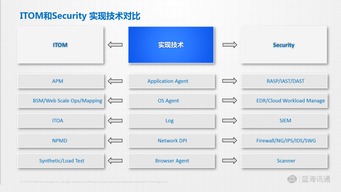

數(shù)據(jù)卷是Docker推薦的持久化數(shù)據(jù)管理方式。它們獨(dú)立于容器的生命周期,即使容器被刪除,數(shù)據(jù)卷中的數(shù)據(jù)依然保留。在網(wǎng)絡(luò)安全軟件開發(fā)中,例如入侵檢測(cè)系統(tǒng)(IDS)或安全信息與事件管理(SIEM)工具,常需要持久化存儲(chǔ)日志、配置和規(guī)則庫(kù)。使用數(shù)據(jù)卷可以確保這些關(guān)鍵數(shù)據(jù)不會(huì)丟失,并且支持在多個(gè)容器間安全共享。

2. 綁定掛載(Bind Mounts):

綁定掛載允許將宿主機(jī)上的特定目錄或文件掛載到容器中。這在開發(fā)階段尤其有用,例如安全研究人員可以快速將本地的漏洞掃描腳本或惡意軟件樣本庫(kù)掛載到容器中進(jìn)行分析,實(shí)現(xiàn)高效的數(shù)據(jù)交互。但需注意,過(guò)度依賴宿主機(jī)會(huì)引入安全風(fēng)險(xiǎn),應(yīng)嚴(yán)格控制掛載路徑的權(quán)限。

3. 臨時(shí)文件系統(tǒng)(tmpfs):

對(duì)于敏感數(shù)據(jù),如加密密鑰或臨時(shí)會(huì)話信息,可以使用tmpfs掛載,將數(shù)據(jù)存儲(chǔ)在容器的內(nèi)存中。這能避免數(shù)據(jù)落盤,減少泄露風(fēng)險(xiǎn),適合處理高安全性的臨時(shí)數(shù)據(jù)。

二、Docker網(wǎng)絡(luò)通信:隔離與可控連接

網(wǎng)絡(luò)是網(wǎng)絡(luò)安全軟件發(fā)揮作用的主戰(zhàn)場(chǎng),Docker提供了靈活的網(wǎng)絡(luò)模型來(lái)滿足不同場(chǎng)景的需求。

1. 網(wǎng)絡(luò)驅(qū)動(dòng)與隔離:

Docker支持多種網(wǎng)絡(luò)驅(qū)動(dòng)(如bridge、host、overlay等)。在安全軟件開發(fā)中,常使用bridge網(wǎng)絡(luò)為每個(gè)容器創(chuàng)建獨(dú)立的網(wǎng)絡(luò)命名空間,實(shí)現(xiàn)網(wǎng)絡(luò)層隔離。例如,一個(gè)漏洞掃描容器和一個(gè)Web應(yīng)用容器可以部署在同一宿主機(jī)上,但通過(guò)bridge網(wǎng)絡(luò)隔離,防止掃描活動(dòng)影響正常服務(wù)。

2. 自定義網(wǎng)絡(luò)與訪問(wèn)控制:

Docker允許創(chuàng)建自定義網(wǎng)絡(luò),并通過(guò)網(wǎng)絡(luò)鏈接或防火墻規(guī)則精細(xì)控制容器間的通信。對(duì)于微服務(wù)架構(gòu)的安全平臺(tái),不同組件(如認(rèn)證服務(wù)、審計(jì)服務(wù))可以部署在獨(dú)立容器中,僅開放必要的端口,遵循最小權(quán)限原則,減少攻擊面。

3. 覆蓋網(wǎng)絡(luò)(Overlay Network)與安全集群:

在分布式安全系統(tǒng)中,如多節(jié)點(diǎn)的日志分析集群,Docker Swarm或Kubernetes結(jié)合overlay網(wǎng)絡(luò)可以實(shí)現(xiàn)跨主機(jī)的安全通信。通過(guò)加密的覆蓋網(wǎng)絡(luò),確保節(jié)點(diǎn)間數(shù)據(jù)傳輸?shù)臋C(jī)密性和完整性,防止竊聽(tīng)或篡改。

三、在網(wǎng)絡(luò)安全軟件開發(fā)中的實(shí)踐與挑戰(zhàn)

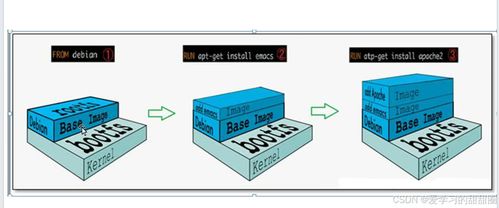

1. 安全鏡像構(gòu)建:

開發(fā)網(wǎng)絡(luò)安全軟件時(shí),應(yīng)從基礎(chǔ)鏡像開始強(qiáng)化安全。選擇官方維護(hù)的最小化鏡像(如Alpine Linux),定期更新以修補(bǔ)漏洞,并在Dockerfile中遵循安全最佳實(shí)踐,如非root用戶運(yùn)行、最小化安裝依賴等。

2. 運(yùn)行時(shí)安全:

利用Docker的安全特性,如只讀文件系統(tǒng)、能力(Capabilities)限制和Seccomp配置文件,可以約束容器的行為。例如,一個(gè)網(wǎng)絡(luò)監(jiān)控容器可能只需CAPNETRAW能力來(lái)捕獲數(shù)據(jù)包,其他權(quán)限應(yīng)全部禁用。

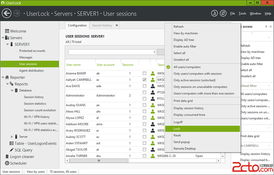

3. 監(jiān)控與審計(jì):

Docker提供了豐富的日志和事件接口,安全軟件可以集成這些數(shù)據(jù),實(shí)現(xiàn)容器行為的實(shí)時(shí)監(jiān)控與異常檢測(cè)。結(jié)合Prometheus、Grafana等工具,可構(gòu)建可視化的安全儀表盤。

4. 挑戰(zhàn)與應(yīng)對(duì):

盡管Docker增強(qiáng)了隔離性,但容器逃逸、鏡像污染等風(fēng)險(xiǎn)依然存在。開發(fā)者需持續(xù)關(guān)注CVE漏洞,使用鏡像掃描工具(如Trivy、Clair)進(jìn)行安全檢查,并在網(wǎng)絡(luò)層部署防火墻或服務(wù)網(wǎng)格(如Istio)進(jìn)行深度防御。

###

Docker的數(shù)據(jù)管理和網(wǎng)絡(luò)通信機(jī)制為網(wǎng)絡(luò)安全軟件開發(fā)提供了強(qiáng)大而靈活的基礎(chǔ)設(shè)施。通過(guò)合理運(yùn)用數(shù)據(jù)卷、網(wǎng)絡(luò)隔離和運(yùn)行時(shí)安全策略,開發(fā)者可以構(gòu)建出既高效又安全的容器化應(yīng)用。安全是一個(gè)持續(xù)的過(guò)程,需要結(jié)合自動(dòng)化工具和行業(yè)最佳實(shí)踐,不斷優(yōu)化與迭代,才能在瞬息萬(wàn)變的威脅環(huán)境中立于不敗之地。

如若轉(zhuǎn)載,請(qǐng)注明出處:http://www.artbrother.cn/product/71.html

更新時(shí)間:2026-02-16 16:58:11